Attiva Evolution: la cyber security tra player globali e sviluppo italiano

La cyber security odierna è incentrata sulla protezione totale del dato, da raggiungere con i servizi e le tecnologie più appropriate. Che offrono i player globali, ma che sappiamo sviluppare anche da noi.

Oggi le aziende sono perfettamente consapevoli del valore dei dati che generano e che posseggono, così come sono consapevoli della necessità che tali dati, proprio per il loro valore, siano sempre protetti in modo adeguato. Meno scontato è invece che questa consapevolezza sia estesa operativamente a tutto il ciclo di vita dei dati: in questo senso "Ci sono - ricorda Lorenzo Zanotto, BU Sales & Marketing Manager di Attiva Evolution - sfumature del dato molto più ampie rispetto ai classici aspetti legati alla conservazione e alla protezione. È delineare e seguire tutta la gestione del dato che porta, insieme, a una effettiva digitalizzazione dei processi".

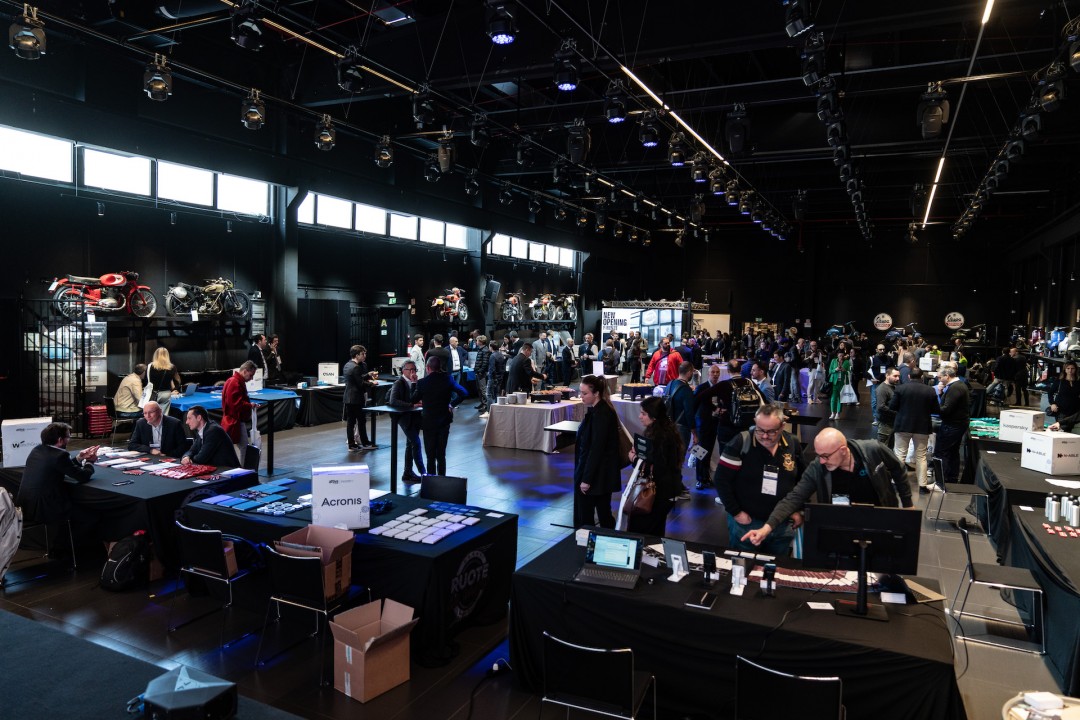

In quest'ottica la protezione e la messa in sicurezza del dato non sono più problemi puntuali di alcuni aspetti dell'infrastruttura IT, semmai una questione trasversale a tutta l'azienda. E anche un ambito, dal punto di vista del mercato e delle sue soluzioni, in cui Attiva Evolution gioca dallo scorso gennaio un ruolo più articolato, grazie all'integrazione di Questar.

Iscriviti gratis a ChannelExpo 2026 e incontra in una sola giornata i migliori vendor ICT, scopri le ultime soluzioni per PMI e prenota i tuoi appuntamenti dedicati:

Arrivare a quella che Attiva Evolution chiama anche "data-consapevolezza" è un processo di awareness, approccio e ovviamente implementazione di soluzioni di cyber security. In uno scenario che si fa sempre più complesso perché "Oggi gli attacchi cyber - ha spiegato Giorgia Paola Dragoni, Ricercatrice Senior dell'Osservatorio Cybersecurity & Data Protection del Politecnico di Milano, durante un evento sul tema di Attiva Evolution - crescono per numero ma anche ma per potenziale pericolosità. Il cybercrime è poi una attività sempre più organizzata che coinvolge un numero sempre più elevato di persone". Lorenzo Zanotto, BU Sales & Marketing Manager di Attiva Evolution

Lorenzo Zanotto, BU Sales & Marketing Manager di Attiva Evolution

"Tutti gli elementi di trasformazione digitale - ricorda poi Dragoni - introducono rischi e pericoli da gestire, nuovi elementi che hanno un impatto sulla gestione della cyber security in una impresa". Il lato positivo è che le tecnologie sul mercato si adattano ed evolvono per soddisfare le nuove necessità. E rispetto al passato le istituzioni stanno dando un contributo maggiore, grazie tanto alla direzione strategica delineata dalla ACN quanto ai fondi del PNRR.

Ma le imprese sono comunque sempre alla ricerca di soluzioni efficaci a nuovi e vecchi problemi di protezione dei dati. A motivare questa ricerca costante basterebbero da soli, per molte imprese, i requisiti di compliance che devono soddisfare. E che a breve aumenteranno per l'avvento della Direttiva NIS2, che definisce un nuovo insieme di standard minimi di cyber security che valgono per un numero crescente di imprese, e del regolamento DORA, per la resilienza operativa digitale delle entità finanziarie e dei fornitori di servizi ICT.

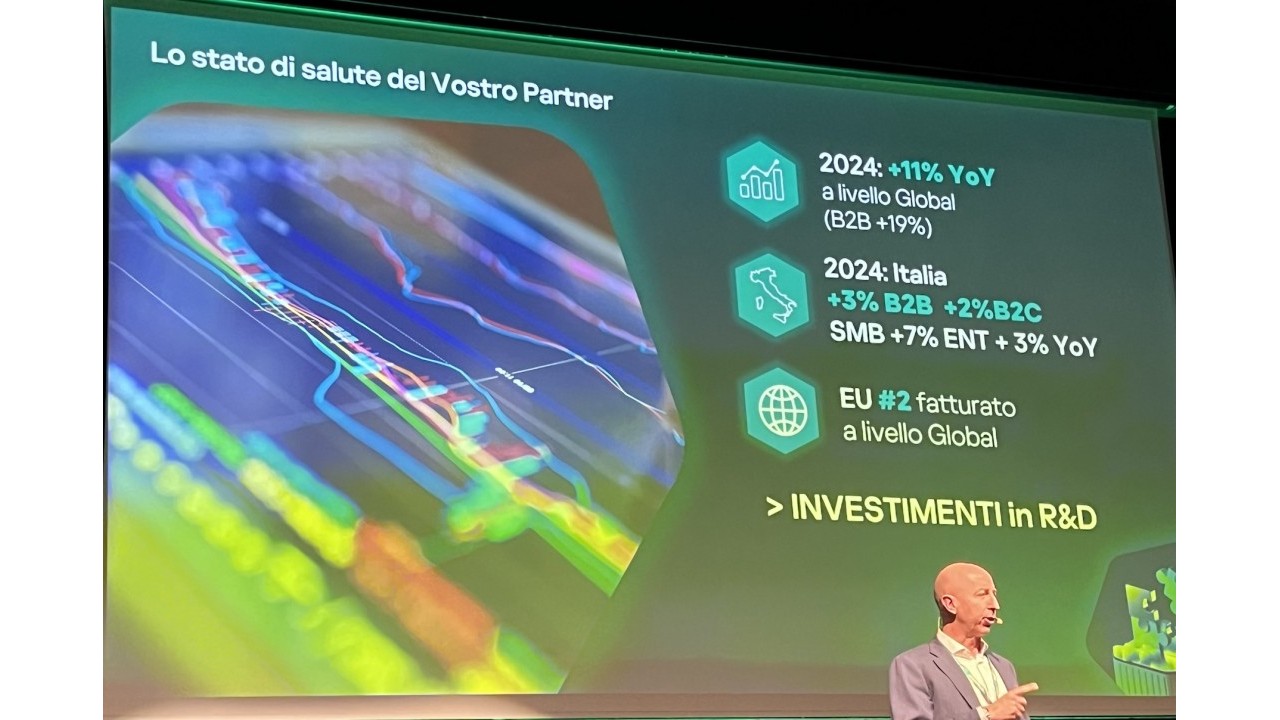

Quello che Attiva Evolution e i suoi partner affrontano è quindi uno scenario di cyber security che richiede capacità di sviluppo tecnologico, strategie chiare e la massa critica necessaria ad affrontare sfide sempre nuove. Caratteristiche che non mancano a Kaspersky, la quale impiega un terzo dei suoi circa 4 mila dipendenti nelle attività di ricerca e sviluppo. E, anche grazie a questa capacità tecnologica, si propone come fornitore di soluzioni sia trasversali sia customizzate per le complessità dei vari specifici segmenti di mercato.

Giocare una partita a tutto campo è diventato peraltro indispensabile, di fronte a una criminalità informatica che è diventata una vera e propria industria. "Il mercato del cyber crime - sottolinea Maura Frusone, Head of Channel di Kaspersky - vale 1.500 miliardi di dollari, praticamente la metà del mercato automotive e un terzo del mercato IT globale. Ed è una cifra sicuramente destinata a crescere, se non sapremo fare la differenza presso i clienti, anche aumentando il loro livello di consapevolezza sui rischi che corrono".

L'industrializzazione del cyber crime è un dato di fatto, ricorda Frusone: "Da un lato il malware si è 'democratizzato' e oggi quasi chiunque può scatenare un attacco, dall'altro i gruppi APT e quelli di cyber crime collaborano attivamente e creano tool di attacco sempre più sofisticati. Mentre per le imprese la difesa si fa sempre più difficile, per la complessità crescente delle loro infrastrutture".

Avere una forte capacità di ricerca e sviluppo serve ad affrontare tutto questo con un portafoglio completo di soluzioni e servizi, "Adatti a mercati verticali - evidenzia Frusone - e ad aziende con caratteristiche anche molto diverse. Come anche al settore della sicurezza industriale, complementare ma sempre più sovrapposto a quello della cyber security IT".

Oltre a player globali come Kaspersky, nel portafoglio di Attiva Evolution ci sono anche i prodotti e i servizi di alcune realtà italiane. Ad esempio Ermes, che è nata come spinoff del Politecnico di Torino e si è concentrata sull'applicazione delle tecnologie di Intelligenza Artificiale alla protezione della navigazione web.

"Ermes - sintetizza il CBO Andrea Filippo Marini - fa a livello di singolo dispositivo quello che altre soluzioni fanno a livello di rete: analizzare e bloccare le connessioni web in base al loro comportamento". Nella piattaforma Ermes il tradizionale approccio reputazionale a blacklist viene affiancato da una analisi comportamentale che porta una protezione in tempo reale, l'unica secondo la software house capace di bloccare attacchi che hanno un ciclo di vita sempre più breve.

"L'85% dei danni causati da un attacco avviene nelle prime 24 ore. La tecnologia Ermes analizza dieci milioni di siti potenzialmente malevoli al giorno, individuando 200 mila nuove sergenti di attacco. In questo modo riduciamo drasticamente il lasso di tempo in cui un attacco può superare le difese: per noi sono pochi minuti, per la media del settore sono 72 ore", spiega Marini.

Punta decisamente su tecnologie sviluppate in proprio anche Xnoova. "Siamo l'unica azienda italiana, e una delle poche in Europa, ad avere le certificazioni di sicurezza Android for Enterprise, Apple VPP, Microsoft e Samsung Knox", evidenzia Diego Fasano, Business Development Manager. Queste competenze sono alla base di Chimpa, una soluzione che unisce Mobile Device Management e mobile security in un'unica piattaforma.

"Nei discorsi di chi si occupa di cyber security - spiega Fasano - la grande assente è la mobile security. Perché è una scienza a parte che richiede approcci specifici per difendersi da oltre 10 mila vulnerabilità attive, conosciute e ben sfruttabili da chi sa farlo".

Chimpa opera come servizio cloud-nativo (erogato da una infrastruttura collocata in Italia e certificata Agid) che monitora, gestisce e ovviamente difende dispositivi Android o iOS ed endpoint Windows. La piattaforma infatti è trasversale, destinata tanto ai dispositivi mobili in senso classico quanto a device "borderline" come Smart TV e chioschi, persino validatrici.

L'italianità è un asset anche per ReeVo, cloud e security provider che punta su una infrastruttura tutta nazionale (quattro data center Tier V tra Milano, Roma e Cagliari, più un SOC a Catania) per garantire la sicurezza e la "sovranità" delle informazioni che le aziende clienti gli affidano. Questa infrastruttura supporta una ampia gamma di tecnologie che "riusciamo a integrare con il nosto know-how - spiega Fabio Montano, Alliance Manager ReeVo Cloud & Cybersecurity - per poi portarle a un canale oggi fatto da circa 300 rivenditori e partner".

L'obiettivo di ReeVo, spiega Montano, "è la protezione dei dati in cloud e attraverso il cloud: realizzare una cassaforte digitale dei dati" in cui la grande sfida è mettere insieme le tecnologie migliori nel loro ambito. Realizzare cioè uno stack completo che offra funzioni adeguate di visibilità, orchestrazione, risposta alle minacce, combinando al meglio le piattaforme di nomi come Splunk, Crowdstrike, Darktrace, Sumo Logic.

Le opzioni offerte da ReeVo sono molte. Si spazia dalla cifratura preventiva per evitare la doppia minaccia ransomware / data breach all'Information Rights Management per tracciare e controllare l'accesso ai documenti in ogni momento. Dal vulnerability assessment alla threat intelligence, dai servizi "da SOC" alla twin attack simulation: gli attacchi digitali massivi scatenati contro il gemello digitale dell'infrastruttura IT.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Redazione ChannelCity

Redazione ChannelCity