Crittografia, come funziona su WhatsApp e Telegram

Panda Security ha analizzato le caratteristiche della crittografia end to end per sottolinearne l’importanza nelle odierne comunicazioni digitali. Ecco i risultati.

WhatsApp, The Imitation Game e il bancomat sono tre elementi che paiono molto lontani l’uno dall’altro, ma che in realtà hanno in comune un aspetto fondamentale: si basano sulla crittografia e sulle sue caratteristiche.

Con la crittografia si studia il modo di modificare un messaggio per renderlo comprensibile solo a chi conosce il metodo di cifratura e oggi conosce nella modalitàend to end,un metodo di codifica efficace basato su algoritmi di crittografia asimmetrica e sulla decentralizzazione delle chiavi crittografiche.

Che cosa significa tutto ciò? Panda Security ha voluto analizzarne le caratteristiche e sottolinearne l’importanza nelle comunicazioni digitali di oggi.

La crittografia end to end

Nellacrittografia asimmetricadue persone che comunicano non utilizzano solo una chiave, ma due coppie di chiavi: una pubblica e una privata. La coppia pubblica può non essere protetta, perché la sicurezza dipende dalla coppia di chiavi private. Il funzionamento prevede una cifratura del messaggio con la chiave pubblica del destinatario, che riceve e decifra il messaggio con la propria chiave privata. I messaggi possono essere decifrati solo con la chiave privata corrispondente a quella pubblica che è stata utilizzata per la cifratura.

La crittografia end to end fa un passo in più

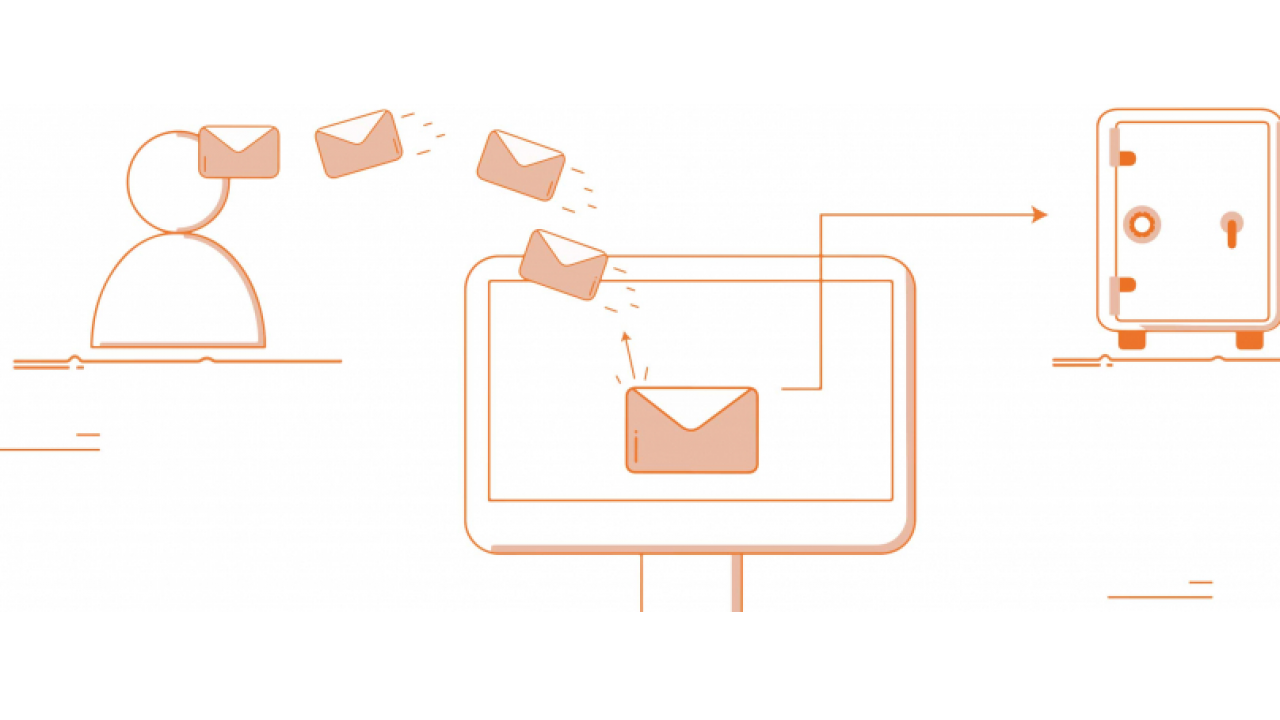

Per aumentare la sicurezza delle conversazioni, il sistema che gestisce il canale di comunicazione – ad esempio WhatsApp – non controlla la creazione delle chiavi private, che vengono generate e archiviate direttamente sui dispositivi delle persone che comunicano. Per questo motivo, questo metodo di crittografia prende il nome di end to end: solo le persone interessate possono decifrare i messaggi e il flusso di comunicazione non coinvolge terze parti.

La crittografia end to end è diventata di dominio pubblico nel 2016, quando è stata introdotta da WhatsApp per proteggere le conversazioni tra i propri utenti.

Come funziona la crittografia end to end su WhatsApp

Quando aggiungiamo un contatto, le app di WhatsApp - ma anche di Telegram - dei due dispositivi si connettono e creano due coppie di chiavi interdipendenti. Le chiavi private rimangono sui rispettivi dispositivi e sono invisibili anche a WhatsApp stessa. Quando si invia un messaggio con WhatsApp, il server dell’azienda lo riceve e lo indirizza al destinatario, ma non è in grado di decifrarlo e leggerlo.

Questo è il grande punto di forza della crittografia end to end applicata alle app di messaggistica istantanea e, in generale, alla comunicazione online. Tale caratteristica si traduce in due grandi vantaggi per l’utente:

Limiti della crittografia end to end

La crittografia end to end è molto sicura, ma non infallibile. Di fatto, non esistono sistemi di sicurezza infallibili. Se un hacker non può decifrare un messaggio codificato con la crittografia end to end, può accedere alle conversazioni in altri modi indiretti. Ad esempio, può utilizzare tecniche di ingegneria sociale per accedere all’account di archiviazione online in cui l’utente salva il backup delle conversazioni. Oppure può infettare il dispositivo con un keylogger, un virus che registra gli input inseriti con la tastiera.

La sicurezza è un concetto da intendere non come assoluto (sicuro o non sicuro), ma come graduale: un sistema è più o meno sicuro in base ai livelli di sicurezzache vi aggiungiamo. Da questo punto di vista, l’applicazione della crittografia end to end ai servizi di messaggistica istantanea è un grande passo in avanti.

Per lo stesso motivo, ti consigliamo di installare un buon software di cybersicurezza sul tuo smartphone.

Per approfondire le tematiche legate alla crittografia end to end basta leggere qui:https://www.pandasecurity.com/italy/mediacenter/mobile-news/crittografia-end-to-end/

Con la crittografia si studia il modo di modificare un messaggio per renderlo comprensibile solo a chi conosce il metodo di cifratura e oggi conosce nella modalitàend to end,un metodo di codifica efficace basato su algoritmi di crittografia asimmetrica e sulla decentralizzazione delle chiavi crittografiche.

Che cosa significa tutto ciò? Panda Security ha voluto analizzarne le caratteristiche e sottolinearne l’importanza nelle comunicazioni digitali di oggi.

La crittografia end to end

Nellacrittografia asimmetricadue persone che comunicano non utilizzano solo una chiave, ma due coppie di chiavi: una pubblica e una privata. La coppia pubblica può non essere protetta, perché la sicurezza dipende dalla coppia di chiavi private. Il funzionamento prevede una cifratura del messaggio con la chiave pubblica del destinatario, che riceve e decifra il messaggio con la propria chiave privata. I messaggi possono essere decifrati solo con la chiave privata corrispondente a quella pubblica che è stata utilizzata per la cifratura.La crittografia end to end fa un passo in più

Per aumentare la sicurezza delle conversazioni, il sistema che gestisce il canale di comunicazione – ad esempio WhatsApp – non controlla la creazione delle chiavi private, che vengono generate e archiviate direttamente sui dispositivi delle persone che comunicano. Per questo motivo, questo metodo di crittografia prende il nome di end to end: solo le persone interessate possono decifrare i messaggi e il flusso di comunicazione non coinvolge terze parti.La crittografia end to end è diventata di dominio pubblico nel 2016, quando è stata introdotta da WhatsApp per proteggere le conversazioni tra i propri utenti.

Come funziona la crittografia end to end su WhatsApp

Quando aggiungiamo un contatto, le app di WhatsApp - ma anche di Telegram - dei due dispositivi si connettono e creano due coppie di chiavi interdipendenti. Le chiavi private rimangono sui rispettivi dispositivi e sono invisibili anche a WhatsApp stessa. Quando si invia un messaggio con WhatsApp, il server dell’azienda lo riceve e lo indirizza al destinatario, ma non è in grado di decifrarlo e leggerlo.Questo è il grande punto di forza della crittografia end to end applicata alle app di messaggistica istantanea e, in generale, alla comunicazione online. Tale caratteristica si traduce in due grandi vantaggi per l’utente:

- Se un hacker attacca i server del servizio di messaggistica, ad esempio di WhatsApp, non potrà scoprire le chiavi private né accedere ai tuoi messaggi.

- I tuoi messaggi sono visibili solo sul tuo device e su quello del destinatario, per cui hai la sicurezza che WhatsApp non registri le tue conversazioni e non le condivida con altre organizzazioni (neanche con le forze dell’ordine).

Limiti della crittografia end to end

La crittografia end to end è molto sicura, ma non infallibile. Di fatto, non esistono sistemi di sicurezza infallibili. Se un hacker non può decifrare un messaggio codificato con la crittografia end to end, può accedere alle conversazioni in altri modi indiretti. Ad esempio, può utilizzare tecniche di ingegneria sociale per accedere all’account di archiviazione online in cui l’utente salva il backup delle conversazioni. Oppure può infettare il dispositivo con un keylogger, un virus che registra gli input inseriti con la tastiera.La sicurezza è un concetto da intendere non come assoluto (sicuro o non sicuro), ma come graduale: un sistema è più o meno sicuro in base ai livelli di sicurezzache vi aggiungiamo. Da questo punto di vista, l’applicazione della crittografia end to end ai servizi di messaggistica istantanea è un grande passo in avanti.

Per lo stesso motivo, ti consigliamo di installare un buon software di cybersicurezza sul tuo smartphone.

Per approfondire le tematiche legate alla crittografia end to end basta leggere qui:https://www.pandasecurity.com/italy/mediacenter/mobile-news/crittografia-end-to-end/

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Abbonati alla rivista ChannelCity Magazine e ricevi la tua copia.

Notizie correlate

Speciali Tutti gli speciali

Speciale

Speciale

Calendario Tutto

Feb 04

Diventa Partner Elastic: Opportunità e Vantaggi per il tuo Business

Feb 04

OPEN DAY | Dalla tecnologia alla sostenibilità: le soluzioni Epson per il tuo business - Napoli

Feb 04

Più Produttività, meno Task manuali con Atera!

Feb 04

LIVE WEBINAR ADOBE | Acrobat Studio: PDF Spaces e nuove integrazioni per il lavoro creativo quotidiano

Feb 04

Endpoint Management semplificato grazie a Kaseya 365

Feb 04

Soluzioni Cloud Integrate: Parallels RAS e AWS per Workspace Sicuri e Scalabili

Feb 05

LIVE WEBINAR | Open by Design, Sovereign by Choice: strategie pratiche per la Sovranità Digitale con SUSE

Feb 05

Dropbox: la soluzione giusta per i tuoi clienti, la leva giusta per il tuo business

Feb 05

V-Valley presenta le soluzioni di Load Balancer, NGWAF e la protezione DDoS di A10 Networks

Redazione ChannelCity

Redazione ChannelCity