VMware: attenzione agli attacchi su ambienti multicloud basati su Linux

Partendo dallo studio “Exposing Malware il Linux-Based Multicloud Environments” viene evidenziato come l'ambiente open soruce sia, in qualche modo, più esposto agli attacchi malware e che gli attacchi si concentrano sugli ambienti virtualizzati basati su Linux.

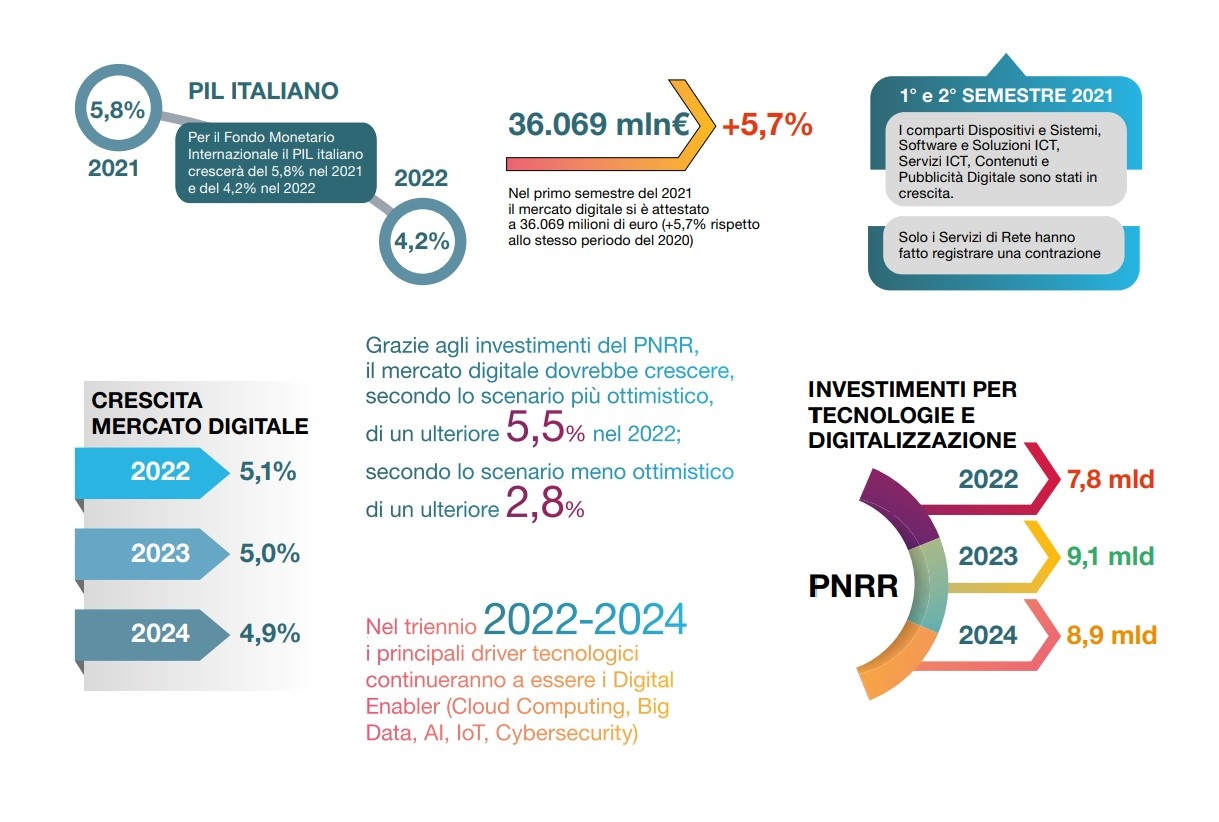

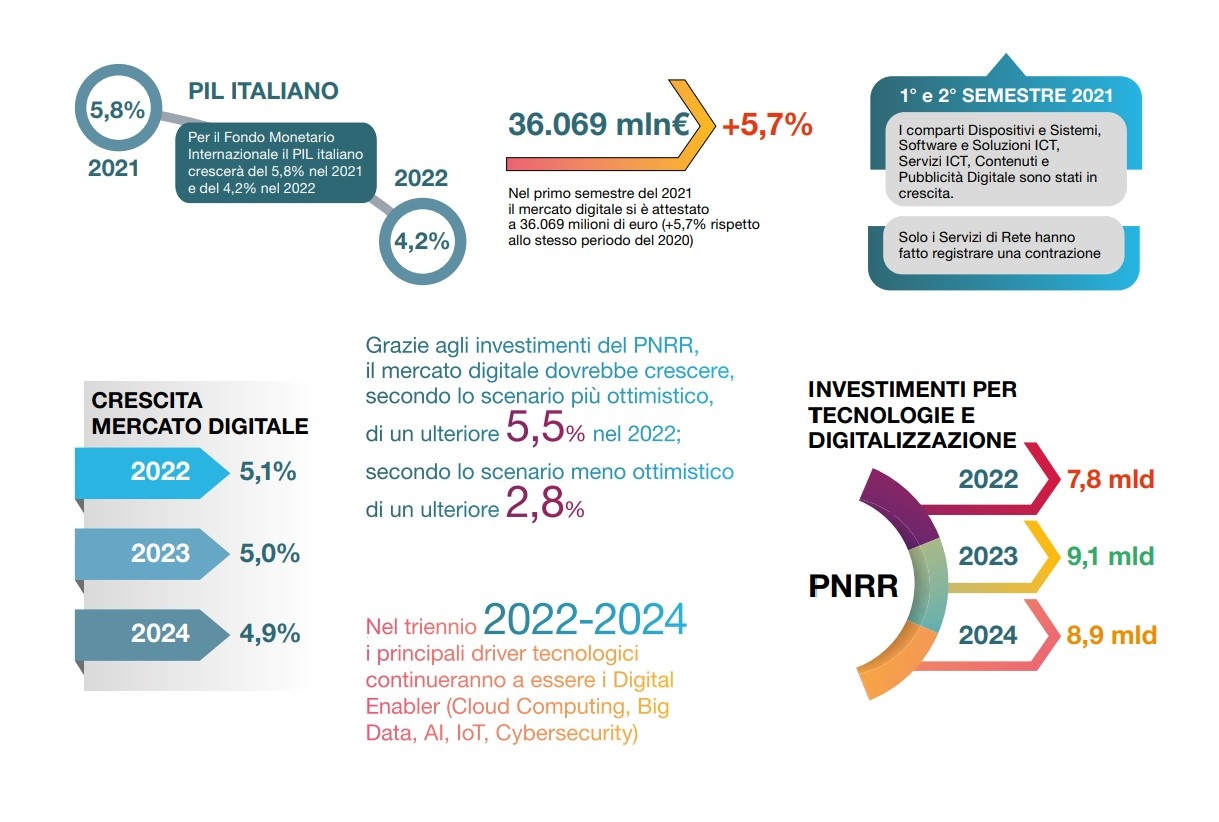

L’incontro con la stampa organizzato da VMware “Previsioni 2022: come guidare il cambiamento nel mondo che si trasforma” è stata l’occasione per avere una visione sulle prospettive di mercato per il 2022.

Visione fornita in particolare da Eleonora Faina, direttore generale di Anitec-Assinfor, e basata sul report “Il digitale in Italia 2021 – Previsioni 2021-2024 e Policy”, emesso a fine 2021. Il rapporto disegna un mercato italiano che continuerà a investire in tecnologia, in particolare in ambienti cloud e in sistemi di cybersecurity. Investimenti accelerati dall’esperienza della pandemia e dal sopraggiungere dei finanziamenti previsti dal PNRR.

Nulla di nuovo a proposito dei driver tecnologici di investimento, con il Cloud Computing, i Big Data, l’AI, l’IoT e la Cybersecurity nei pensieri dei decisori d’acquisto. Tra questi, l’intervento di Claudia Angelelli, senior manager SE VMware SEMEA sottolinea come la cybersecurity si confermi il Digital Enabler prioritario. Se, infatti, i modelli progettuali relativi agli altri risultano consolidati, benché oggetto di una naturale evoluzione tecnologica, gli attacchi evolvono rapidamente.

Lo studio VMware “Exposing Malware il Linux-Based Multicloud Environments”

(https://blogs.vmware.com/security/2022/02/2022-vmware-threat-report-exposing-malware-in-linux-based-multi-cloud-environments.html), in particolare, pone l’accento sull’incremento degli attacchi agli ambienti virtuali basati su Linux.

La tendenza indica una direzione precisa per il canale specializzato in progetti di cybersecurity, imponendo di concentrarsi su contesti che storicamente si sono considerati sicuri.

Nel mirino le immagini host degli ambienti virtualizzati

Il sistema operativo open source è il più utilizzato negli ambienti multi-cloud ed è il cervello di più del 78% dei siti più visitati. Gli attacchi, sostiene il report di VMware, sfruttano l'autenticazione debole, le vulnerabilità e le configurazioni errate nelle infrastrutture basate su container per infiltrarsi nell'ambiente con strumenti di accesso remoto (RAT) di tipo malware, webshell o altri. Vulnerabilità spesso a livello di codice sorgente che confermano i limiti del modello di sviluppo open source. In particolare, sempre secondo il report, gli attacchi di tipo ransomware – a scopo di estorsione – colpiscono sempre di più le immagini host utilizzate per far girare i carichi di lavoro negli ambienti virtualizzati.

Puntando alla compromissione di un singolo server, l’incursione risulta certamente più veloce ed efficace dell’attacco a un endpoint. Così, massima allerta ai cloud, sia pubblici che privati, basati su architetture Linux. Anche perché attualmente molti strumenti di difesa contro il malware sono pensati per affrontare le minacce contro i sistemi Windows. Esempi di questo tipo includono la famiglia di ransomware Defray777, che ha criptato le immagini host sui server ESXi, e la famiglia di ransomware DarkSide, che ha paralizzato le reti di Colonial Pipeline negli Stati Uniti.

Oltre al classico schema a doppia estorsione – furto dei dati e rivendita degli stessi sul Dark Web per ricatti simultanei a diversi obiettivi –, i cybercriminali si stanno interessando sempre di più al cryptojacking. Per foraggiare il mining, in particolare della valuta Monero (o XMR) e per il “minatore” XMRig, gli attaccanti puntano ai cicli di CPU, dunque alle risorse di elaborazione. E, purtroppo, poiché non interrompe completamente le operations, questo tipo di attacchi è molto difficile da rilevare.

Altro campanello d’allarme per gli ambienti multicloud è l’insolito incremento dell’utilizzo di Cobalt Strike. Si tratta di uno strumento commerciale utilizzato per test di penetrazione dai Red Team – i professionisti della sicurezza che simulano gli attacchi - che ha registrato un +161% di utilizzo tra il 2019 e il 2020 e che continua a piacere molto ai cybercriminali, soprattutto nella sua variante Vermillion Strike basata su Linux. La VMware Threat Analysis Unit ha scoperto più di 14mila Cobalt Strike Team Servers attivi su Internet tra febbraio 2020 e novembre 2021. La percentuale totale di ID clienti di Cobalt Strike craccati e trapelati è del 56%, il che significa che più della metà degli utenti di Cobalt Strike potrebbero essere criminali informatici, o almeno utilizzare Cobalt Strike in modo illecito. Il fatto che i RAT come Cobalt Strike e Vermilion Strike siano diventati uno strumento di base per i criminali informatici rappresenta una minaccia nuova e significativa per le aziende e che i partner It non possono sottovalutare.

Visione fornita in particolare da Eleonora Faina, direttore generale di Anitec-Assinfor, e basata sul report “Il digitale in Italia 2021 – Previsioni 2021-2024 e Policy”, emesso a fine 2021. Il rapporto disegna un mercato italiano che continuerà a investire in tecnologia, in particolare in ambienti cloud e in sistemi di cybersecurity. Investimenti accelerati dall’esperienza della pandemia e dal sopraggiungere dei finanziamenti previsti dal PNRR.

Nulla di nuovo a proposito dei driver tecnologici di investimento, con il Cloud Computing, i Big Data, l’AI, l’IoT e la Cybersecurity nei pensieri dei decisori d’acquisto. Tra questi, l’intervento di Claudia Angelelli, senior manager SE VMware SEMEA sottolinea come la cybersecurity si confermi il Digital Enabler prioritario. Se, infatti, i modelli progettuali relativi agli altri risultano consolidati, benché oggetto di una naturale evoluzione tecnologica, gli attacchi evolvono rapidamente.

Lo studio VMware “Exposing Malware il Linux-Based Multicloud Environments”

(https://blogs.vmware.com/security/2022/02/2022-vmware-threat-report-exposing-malware-in-linux-based-multi-cloud-environments.html), in particolare, pone l’accento sull’incremento degli attacchi agli ambienti virtuali basati su Linux.

La tendenza indica una direzione precisa per il canale specializzato in progetti di cybersecurity, imponendo di concentrarsi su contesti che storicamente si sono considerati sicuri.

Nel mirino le immagini host degli ambienti virtualizzati

Il sistema operativo open source è il più utilizzato negli ambienti multi-cloud ed è il cervello di più del 78% dei siti più visitati. Gli attacchi, sostiene il report di VMware, sfruttano l'autenticazione debole, le vulnerabilità e le configurazioni errate nelle infrastrutture basate su container per infiltrarsi nell'ambiente con strumenti di accesso remoto (RAT) di tipo malware, webshell o altri. Vulnerabilità spesso a livello di codice sorgente che confermano i limiti del modello di sviluppo open source. In particolare, sempre secondo il report, gli attacchi di tipo ransomware – a scopo di estorsione – colpiscono sempre di più le immagini host utilizzate per far girare i carichi di lavoro negli ambienti virtualizzati.Puntando alla compromissione di un singolo server, l’incursione risulta certamente più veloce ed efficace dell’attacco a un endpoint. Così, massima allerta ai cloud, sia pubblici che privati, basati su architetture Linux. Anche perché attualmente molti strumenti di difesa contro il malware sono pensati per affrontare le minacce contro i sistemi Windows. Esempi di questo tipo includono la famiglia di ransomware Defray777, che ha criptato le immagini host sui server ESXi, e la famiglia di ransomware DarkSide, che ha paralizzato le reti di Colonial Pipeline negli Stati Uniti.

Oltre al classico schema a doppia estorsione – furto dei dati e rivendita degli stessi sul Dark Web per ricatti simultanei a diversi obiettivi –, i cybercriminali si stanno interessando sempre di più al cryptojacking. Per foraggiare il mining, in particolare della valuta Monero (o XMR) e per il “minatore” XMRig, gli attaccanti puntano ai cicli di CPU, dunque alle risorse di elaborazione. E, purtroppo, poiché non interrompe completamente le operations, questo tipo di attacchi è molto difficile da rilevare.

L’incremento sospetto nell’utilizzo di Cobalt Strike

Altro campanello d’allarme per gli ambienti multicloud è l’insolito incremento dell’utilizzo di Cobalt Strike. Si tratta di uno strumento commerciale utilizzato per test di penetrazione dai Red Team – i professionisti della sicurezza che simulano gli attacchi - che ha registrato un +161% di utilizzo tra il 2019 e il 2020 e che continua a piacere molto ai cybercriminali, soprattutto nella sua variante Vermillion Strike basata su Linux. La VMware Threat Analysis Unit ha scoperto più di 14mila Cobalt Strike Team Servers attivi su Internet tra febbraio 2020 e novembre 2021. La percentuale totale di ID clienti di Cobalt Strike craccati e trapelati è del 56%, il che significa che più della metà degli utenti di Cobalt Strike potrebbero essere criminali informatici, o almeno utilizzare Cobalt Strike in modo illecito. Il fatto che i RAT come Cobalt Strike e Vermilion Strike siano diventati uno strumento di base per i criminali informatici rappresenta una minaccia nuova e significativa per le aziende e che i partner It non possono sottovalutare.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Abbonati alla rivista ChannelCity Magazine e ricevi la tua copia.

Notizie correlate

Speciali Tutti gli speciali

Speciale

Speciale

Calendario Tutto

Gen 29

OPEN DAY | Innovazione, tecnologia e sostenibilità: scopri le soluzioni Epson per il tuo business - Roma

Gen 29

Disaster Recovery per MSP: come garantire continuità operativa e conformità alla NIS2 per i tuoi clienti

Gen 29

Ready Informatica Webinar | Ultimate SecureBOX - Storie di successo e Roadmap

Feb 04

Diventa Partner Elastic: Opportunità e Vantaggi per il tuo Business

Feb 04

OPEN DAY | Dalla tecnologia alla sostenibilità: le soluzioni Epson per il tuo business - Napoli

Feb 04

LIVE WEBINAR ADOBE | Acrobat Studio: PDF Spaces e nuove integrazioni per il lavoro creativo quotidiano

Feb 04

Soluzioni Cloud Integrate: Parallels RAS e AWS per Workspace Sicuri e Scalabili

Feb 05

LIVE WEBINAR | Open by Design, Sovereign by Choice: strategie pratiche per la Sovranità Digitale con SUSE

Feb 05

Dropbox: la soluzione giusta per i tuoi clienti, la leva giusta per il tuo business

Valerio Mariani

Valerio Mariani